一、背景

在对iOS应用进行安全测试时,常规的HTTP代理抓包方式(即在Wi-Fi设置中配置代理)常常失效。许多应用为了安全或其它原因,会选择绕过系统代理直接进行网络通信。为了捕获这些直连流量,我们需要一套更底层的全局流量拦截方案。

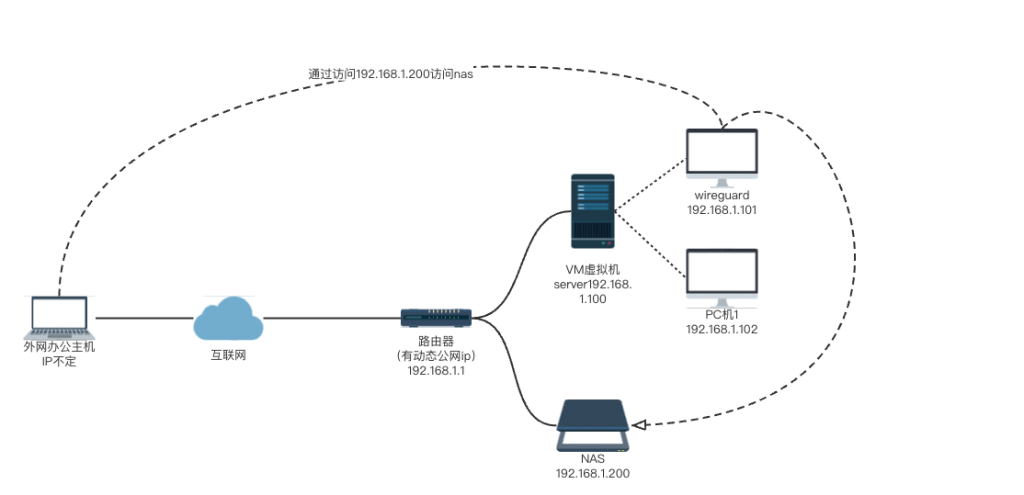

本方案的核心思路是利用透明代理:通过在iOS设备上使用WireGuard建立VPN连接,将设备的所有网络流量强制发送到电脑上。然后,在Mac上通过防火墙规则,将流经的HTTP/HTTPS流量重定向到Burp Suite,从而实现对所有App的全局抓包,绕开应用层的直连限制。