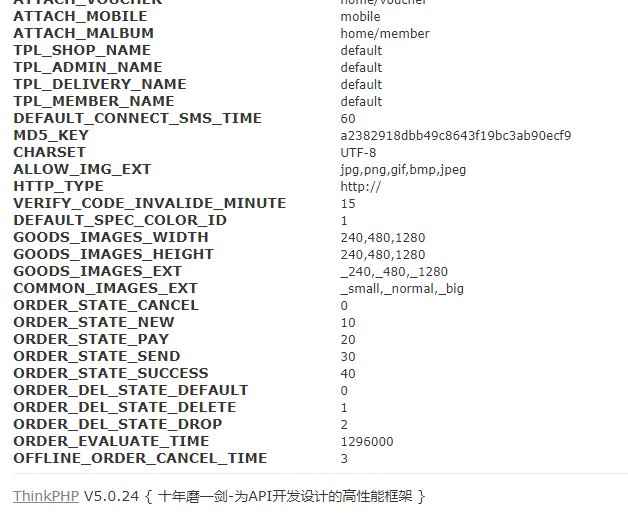

某一天某人搭了一个靶场,简单看了一下是属于德尚商城这个开源系统。通过简单的报错能看到这货用的是Thinkphp5.0.X框架。那么该怎么打进去呢?

从宝塔未授权访问看批量刷洞思路

昨天爆出来宝塔存在个未授权访问漏洞,影响版本:

宝塔 linux 面板 7.4.2

宝塔 windows 面板 6.8

而且利用方式极其简单,exp一句话搞定:

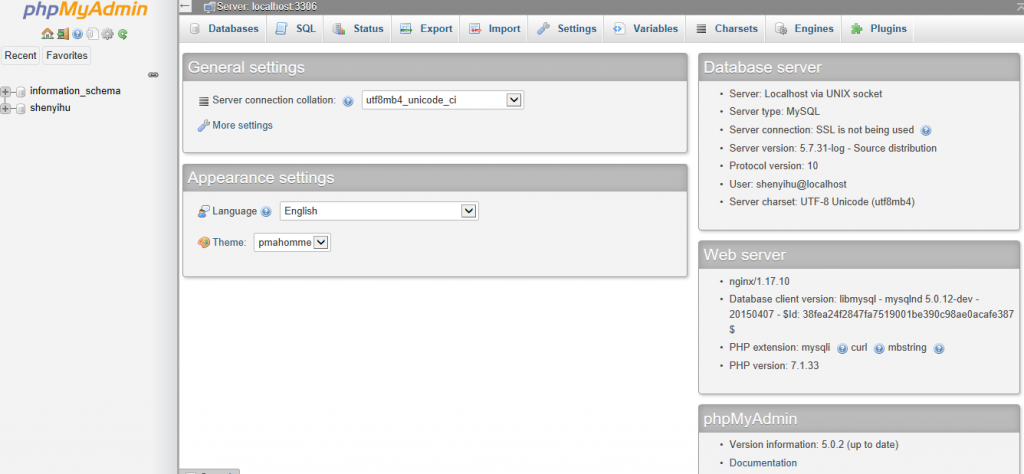

http://安装了宝塔的IP:888/pma

访问截图如下:

利用方式很简单,简单到甚至毫无技术含量。但是怎么样去找到存在漏洞的主机,还是需要琢磨一下的。也借此机会锻炼下自己的快速反应能力。以下思路参考,希望抛砖引玉。

阅读全文

利用uptimerobot+uptime-status对网站可用性进行监控

因为项目的实施需要对网站的可用性进行监控,因此想找一个免费好用的可用性监测平台。没想到找了半天,发现居然都是以平台提供可用性监测服务的形式来完成的,没有一个完全本地的开源项目支持这个需求,找到最后只得妥协,使用在线监测网站提供API+本地服务调取输出的形式完成在线的监控工作。

阅读全文

群晖部署hawkeye github泄露监控平台

hackeye支持网页配置与查看github泄露信息,看起来还是蛮方便的,而且支持docker部署。

一个小巧的域名信息收集工具——Th3inspector

除了御剑之外,一直希望能找到一个能在linux下使用的域名信息收集工具。以便能在VPS下直接使用。

可惜的是一直没有发现什么好用的工具。

前端时间发现一个工具,名字叫Th3inspector,github地址是:

https://github.com/Moham3dRiahi/Th3inspector

使用的时候,把项目克隆下来,./install.sh安装即可

这个项目使用perl语言编写的,但是安装之后不需要使用perl调用。直接输入Th3inspector+后面的语句即可。

例如最基础的子域名收集:

Th3inspector -i baidu.com

DNSlog注入——一种简单的验证无回显攻击方式

如何科学的对VPS上的KALI扩容

踩了很多坑,发现LINUX的文件系统管理实在是有点蛋疼。

主要还是要依靠几个工具:fdisk和fsck,当然还需要一个novnc

阅读全文

Github敏感信息挖掘工具:GitMiner

简介

GitMiner是一款自动化的高级敏感内容挖掘工具。此工具旨在通过代码或代码片段在github搜索页面进行挖掘,并以此来证明公共存储库的脆弱性,以及将包含敏感信息的代码存储在其中所带来的安全隐患。

安装方式

linux下安装方法如下:

git clone http://github.com/UnkL4b/GitMiner

cd GitMiner

pip3 install -r requirements.txt

没安装pip3的记得先安装:apt-get install python3-pip

IOS APP测试环境搭建

DNS隧道解析原理初探

DNS隧道的两种类型:

1.IP直连型

如果 DNS隧道木马的服务器可以与本地主机通过IP直接通信,传输协议采用 DNS协议,则称为IP直连型DNS隧道木马。

IP直连型 DNS隧道木马的服务器端开放53端口,被控端利用UDPsocket 套接字直接与C&C服务建立连接。在这种情况下,两者传输的内容实际上是基于UDP服务。

这种木马与传统 UDP 木马的最大不同点就是:

1. 利用53端口进行传输交互数据,而53端口的外联基本上在所有机器上都必须开放,否则则无法使用互联网DNS服务;

2. 精心构造传输的载荷内容,使其至少从格式上是符合DNS query包格式,因为如果攻击者构造的UDP载荷内容不符合DNS报文格式,在 wireshark等流量分析工具的流量解析下,很容易出现 DNS报文异常的情况;